DDoS - атаки. Что мы о них знаем?

Жестокость реального мира перенеслась и в виртуальный мир. Теперь уже образ хакера далек от киношного, где юноша бледный со взором горящим взламывал банки загнивающего Запада и скачивал со счетов себе кругленькую сумму. Сейчас банки обзавелись надежными системами защиты, число хакеров выросло в разы, и теперь все гораздо прозаичнее. На сайты устраиваются DDoS - атаки, сервер блокируется, а перед владельцам выставляются требования.

DDoS на сегодняшний день самая распространенная сетевая атака. Все ресурсы сайта, базы данных пользователей, сервисы и контент - все отказывается под угрозой и выводится из строя на продолжительный срок. Как же работают хакеры, которые используют DDoS-атаки?

В первую очередь они ищут уязвимости в основном протоколе Internet (TCP/IP),а именно, способ обработки системами запроса SYN. Далее в найденную «дыру» направляют огромное количество запросов и действий, сервер не справляется с нагрузкой и «падает».

Одним словом, представьте себе супермаркет и толпу школьников, которые подходят единовременно к кассе и покупают жвачку на 1 рубль. Понятно, что если таких школьников будет пол-школы, а касса в магазине одна, то рядовые покупатели не смогут совершать покупки ближайшие пару часов. Таким образом, если ваш IT-специалист приходит и радостно вам отчитывается о том, что посещаемость сайта резко поперла вверх, самое время лишний раз подлатать прорехи в обороне сайта.

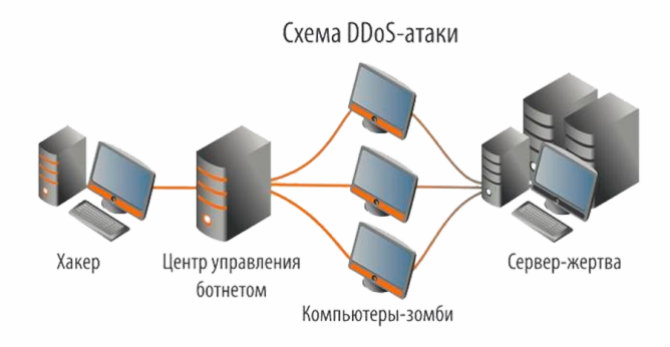

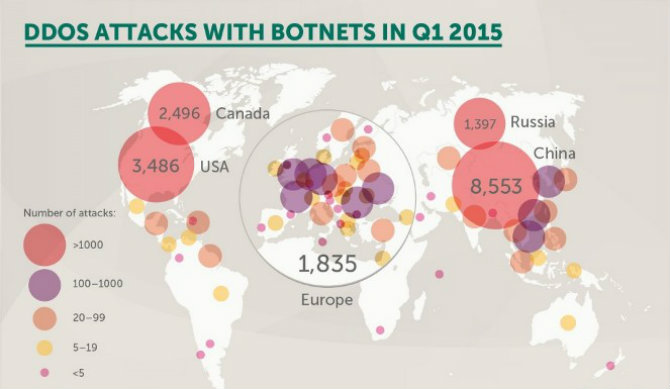

Правильная DDoS-атака готовится заранее. По всему миру зараженные компьютеры собираются опытным хакером в одну бот-сеть. Вся эта «зомби-армия», действуя в интересах своего создателя, рассылает спам, заходит на странички нужного сайта и выполняют определенный порядок действий, создавая ложную активность.

В интернете существует целая подпольная индустрия, специализирующаяся на организации подобного виртуального терроризма. Есть программисты-разведчики, которые ищут прорехи в программном обеспечении сайта, есть пастыри-ботоводы, которые управляют огромными сетями зараженных компьютеров, есть переговорщики, финансисты, которые отмоют выкупы и др.

Весь трагизм заключается, в том, что хозяин зараженного компа может абсолютно ничего не подозревать. Вы можете сидеть на диване и смотреть сериал, а в это время ваш компьютер и сотни таких же других «обваливать» сервер на другом конце света.

Методы DDoS- атак постоянно совершенствовались, и на сегодняшний момент специалисты по защите от взлома выделяют следующие виды:

- UDP flood - отправка на адрес нужного сайта множества пакетов UDP (User Datagram Protocol). На заре атак хакеры пользовались именно этим методом. Однако программы, которые пересылают пакеты, не шифруют протоколы TCP и UDP, поэтому их легко обнаружить и предотвратить угрозу.

- TCP flood - отправка на адрес мишени множества TCP-пакетов, что также приводит к "связыванию" сетевых ресурсов. Аналог предыдущей версии.

- TCP SYN flood - посылка большого количества запросов на инициализацию TCP-соединений с узлом-мишенью. Тот самый случай, когда посещаемость вашего сайта резко поползет вверх, без реального увеличения «настоящих» пользователей.

- Smurf-атака - пинг-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки с использованием в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки.

- ICMP flood - атака, аналогичная Smurf, но без использования рассылки.

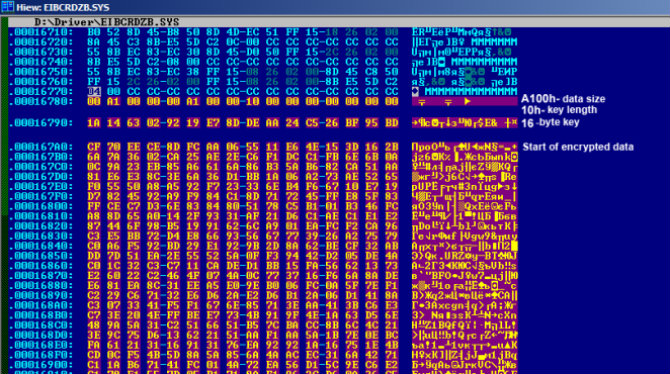

Также наиболее продвинутыми хакерами пишутся программы, которые используют сразу несколько видов атак - TFN и TFN2K. Самой продвинутой из известных программ для организации DDoS-атак является Stacheldracht (колючая проволока). Она позволяет за короткое время организовать комбинированные типы атак и множество пинг запросов, одновременно шифруя обмен данных и не раскрывая истинное лицо бот-сети.

Методы борьбы с подобным устаревают каждый день. На каждое действие IT-специалиста хакеры находят противодействие. Поэтому бывалые компьютерщики дают только общие рекомендации:

- Грамотное выстраивание функций анти-спуфинга и анти DoS на маршрутизаторах, другими

- Маскировка IP-адреса либо вывод на другой IP другой IP-адрес по SSH-протоколу для возможности удаленной перезагрузки сервера/

- Создание черной дыры, «блэкхолинг» - создание несуществующего сервера, в который уйдет вся атака. Наиболее эффективный метод защиты, поскольку разом может защитить всю структуру сайта.

Обнаружить и наказать злоумышленников на сегодняшний день очень сложно. Это под силу лишь силовым структурам, которые не поленятся и проведут масштабную расследовательскую работу и сортировку пользователей на разных уровнях, затрагивая администраторов серверов, среди местных интернет-провайдеров, а также магистральных операторов. Зачастую, таких упертых и подкованных специалистов в «органах» нет, и поэтому, если ваш сайт атаковали, то, скорее всего, преступник останется безнаказанным.

Лучший комментарий